ブログ

- 2025/04/25

【セキュリティインシデントの4分の1は製造業】製造業が狙われやすい理由と、図面・技術情報など知的財産を守るためのデータ管理とは

製造業におけるデータ保護の重要性について解説。

実際の情報漏えいインシデント事例から、効果的な対策を紹介します。

こんにちは。「FinalCode」製品担当です。

近年、DX(デジタルトランスフォーメーション)の進展により、設計図や生産データのデジタル化が進み、工場設備がインターネットに接続されるなど、製造業の現場も大きく変化しています。

しかしその一方で、こうした変化に伴い、製造業におけるセキュリティインシデントも増加しています。

本記事では、なぜ製造業でセキュリティインシデントが多発しているのか、その背景や実際の事例、そして技術資料などの知的財産を守るための具体的な対策方法について解説します。

1. 製造業でセキュリティインシデントが多発する理由

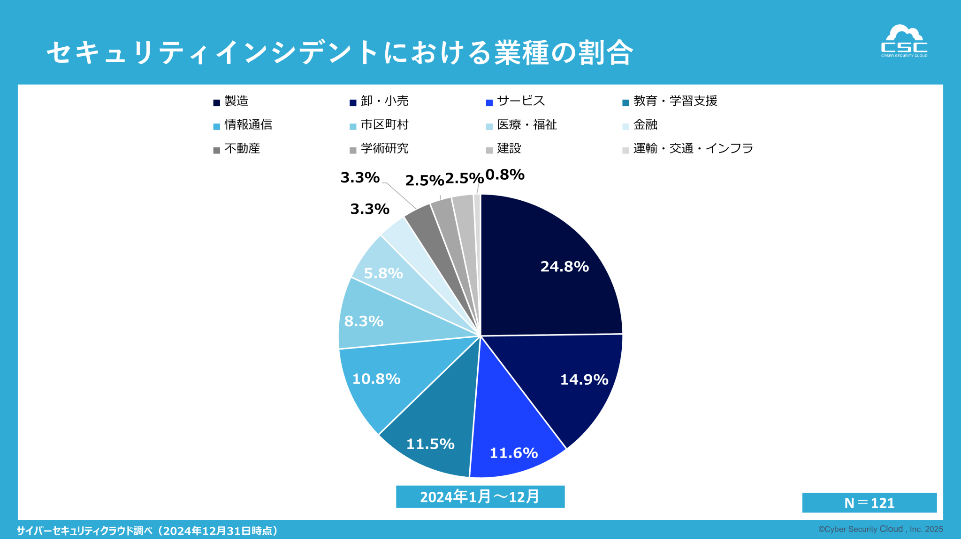

2024年におけるセキュリティインシデントの発生割合を見ると、「製造業」が全体の24.8%で最多という結果が出ています。

https://www.cscloud.co.jp/news/press/202503318003/

その理由としては、以下のような製造業特有の要因が挙げられます。

■ 価値の高い情報資産を保有している

製造業は、図面や技術資料、試作品データなどの知的財産を多数保有しています。これらはサイバー攻撃者にとって非常に価値が高く、攻撃対象として狙われやすい傾向にあります。

■ セキュリティ対策が後手に回りやすい

製造業では、生産設備の安定稼働が最優先されるため、機器やシステムの更新が後回しになるケースがあります。そのため、結果として脆弱性を抱えたままの環境が放置されがちとなり、攻撃者が攻撃をしやすくなってしまいます。

■ 身代金を支払ってしまいやすい環境

「製造ラインを止められない」という製造業特有の事情から、ランサムウェア攻撃を受けた際に身代金を支払ってしまうケースが少なくありません。

ラインの稼働がわずか1分でも停止すれば大きな損失につながるだけでなく、顧客や取引先への納期遅延など、連鎖的な影響も避けられません。

こうした「攻撃されれば確実に困る構造」を理解している攻撃者は、製造業をターゲットにすることで、より高額な身代金を要求しやすくなるのです。

■ 関係者が多く、アクセス管理が複雑

開発から生産・納品までに多くの社内部門や外部パートナーが関与するため、アクセス権限の分散や管理ミスが起こりやすく、内部不正や情報漏えいのリスクが高まります。

2.製造業で多く発生しているセキュリティインシデントの種類

■ ランサムウェアによるシステム停止・情報窃取

ランサムウェアは、業務に必要な機密ファイルを暗号化し、「身代金を支払わなければ復号しない」と脅迫することで、事業継続を困難にさせるサイバー攻撃です。

近年では、単に業務を停止させるだけでなく、「身代金を払わなければ情報を外部に公開する」といった二重脅迫や、暗号化せずに情報だけを盗み出すノーウェアランサムなど、手口がさらに巧妙化しています。

製造業では、生産ラインが停止すると売上や納期に直結するため、業務停止を恐れて身代金を支払ってしまうケースが少なくありません。このため、攻撃対象として狙われやすい業種となっています。

さらに、製造現場ではIT(パソコン・ネットワーク)とOT(生産設備・制御システム)が密接に連携している一方で、多くの工場ではOT機器が古く、セキュリティ更新が困難なことも、攻撃者にとっては侵入しやすい要因となっています。

例:工場のファイルサーバーがランサムウェアにより暗号化され、生産が数日間ストップ。

→復旧には数日を要し、その間に納期が遅れ、顧客からの信頼低下とともに、数千万円規模の損失が発生。

■ 社内からの情報漏えい(内部不正)

従業員や委託先による不正持ち出し、あるいは誤送信など、内部から発生するインシデントも後を絶ちません。取引先企業が多い製造業は特に、機密情報を扱う部門や、外部企業と連携するプロジェクトでは、徹底した情報管理が求められます。

例:退職を申し出た技術者が、業務用PCでUSBメモリを多用していたが黙認されていた。後に競合他社へ転職し、製品開発中の設計図や試験データを持ち出していたことが判明。

→ 技術情報の流出により、受注競争で不利な状況に。

■ サプライチェーン攻撃

サプライチェーン攻撃とは、取引先や関連会社を踏み台にして攻撃対象へ侵入する手法であり、年々増加傾向にあります。

最近では、自社が直接侵害されていない場合でも、取引先からの情報流出により被害を受けるケースも発生しています。

製造業では、設計や部品調達、生産の一部を外部パートナーや親会社に委託することが多く、外部ネットワークとの接続が不可欠です。これにより、侵入口が増え、セキュリティリスクが高まります。

例:子会社とのVPN接続で使われていた認証情報が漏えいし、第三者が親会社のネットワークに不正アクセス。

→数か月にわたり機密情報が流出し、契約内容や製品コストなどが外部に漏れる深刻な事態に。

3.製造業のセキュリティインシデント事例

■ 大手自動車メーカー:ランサムウェアによる工場停止

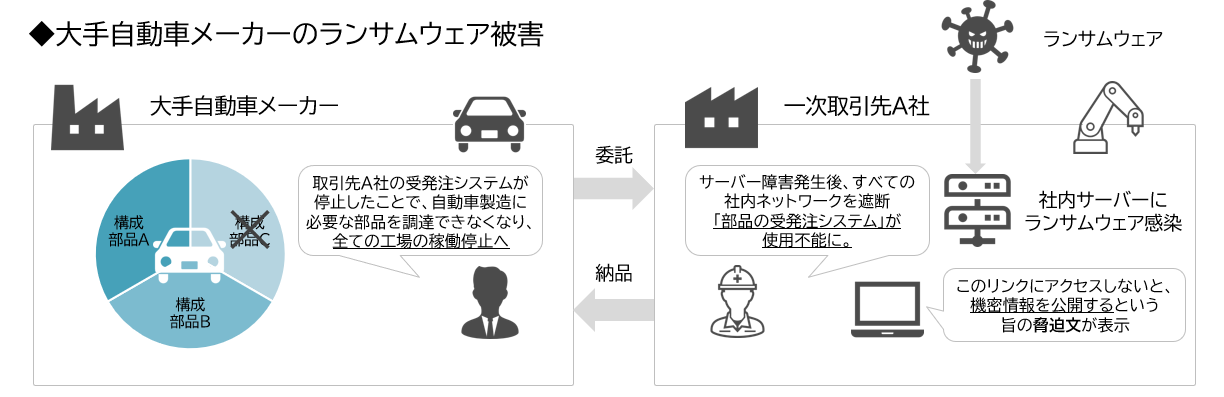

ある大手自動車メーカーと直接取引をしていた一次サプライヤーA社の社内サーバーが、ランサムウェアに感染するという重大なインシデントが発生しました。

感染拡大を防ぐため、A社は社内ネットワークを緊急遮断。その影響で、A社からの部品供給が停止し、自動車メーカーや二次取引先とのやり取りも困難に。

結果として、自動車メーカーの生産ラインが停止し、国内すべての工場が稼働停止。影響は大きく、13,000台以上の生産に支障が出たと見られています。

この事例は、一社のセキュリティ被害がサプライチェーン全体に深刻な影響を与えることを如実に示しています。

■ 大手半導体メーカー:提携先社員による内部不正

ある大手半導体メーカーでは、共同開発プロジェクトのために提携先企業の社員が工場に常駐していました。その社員が、営業機密に該当する半導体の研究データを不正に持ち出し、国外の競合他社に提供していたことが発覚。

この不正行為は約2年間継続されており、古いデータながらも技術的価値が高く、同社は1,000億円規模の損害賠償を求めて訴訟を起こしています。

この事件は、内部不正のリスクが自社社員に限らず、業務委託先や提携パートナーにも及ぶこと、そして情報持ち出し防止の対策が不可欠であることを示す重要な教訓となっています。

4.ファイル暗号化製品「FinalCode」で機密情報を守る

DXの進展により、製造業ではサイバー攻撃、内部不正、サプライチェーン攻撃など、情報漏えいのリスクが多様化しています。こうした中で重要なのが、ネットワークやシステムの境界を守るだけでなく、「データそのものを保護する」という考え方です。

弊社のファイル暗号化・遠隔削除ソリューション「FinalCode」は、この「データそのものを守る」という考え方(IRM:Information Rights Management)を実現する製品です。ファイル単位で暗号化し、アクセス権限を柔軟に制御・管理できるため、リスクの多い時代でも情報の安全性を担保できます。

① ランサムウェアによるデータ流出に対する備え

「FinalCode」で保護されたファイルは、ランサムウェアに感染し万が一情報が窃取された場合でも、第三者がファイルの中身を閲覧することはできないため、情報漏えいを防ぐことができます。

また、閲覧権限のない第三者による不正アクセスがあった際には、管理者宛にメールで通知されるため、必要に応じてファイルの削除やアクセス遮断といった対応も迅速に行えます。

② 内部不正による情報漏えいの抑止

たとえ社員や業務委託先がファイルを社外に持ち出しても、「FinalCode」で保護されたファイルは「許可された人・環境」でしか開くことができません。

例えば退職予定者によるデータ持ち出しも、アクセス権を解除することで閲覧・操作ができない状態にすることが可能です。さらに、閲覧ログや操作履歴が自動で記録されるため、不正行為の抑止にも繋がります。

③ サプライチェーン攻撃による情報窃取の防止

「FinalCode」は自社内だけでなく、社外にファイルを渡した後も制御を維持します。取引先に共有したファイルの閲覧状況の確認や、業務終了後のデータ削除など、外部環境におけるセキュリティ管理も可能です。

このようにFinalCodeは、情報自体を守ることで多様化する情報漏えいリスクに対応します。さらに、他社製品では対応が難しい各種CADファイル形式にも幅広く対応しており、製造業に最適なセキュリティ対策を実現します。

製造業における情報漏えい対策をご検討中の方は、ぜひ一度「FinalCode」をご検討ください!