ブログ

- 2024/03/27

【2024年最新版】IPA「情報セキュリティ10大脅威(組織編)」から読み解く、

今後 注目の脅威について解説!

こんにちは。FinalCode製品担当です。

2024年1月に情報処理推進機構(以下、IPA)より「情報セキュリティ10大脅威 2024」が発表され、前年大きな社会的影響を及ぼした脅威が明らかになりました。

今回は、セキュリティメーカー「デジタルアーツ」の製品担当者が、その中でも特に勢いを増している脅威について解説するとともに、弊社製品を利用した効果的な対策方法についてご紹介いたします。

1. IPA「情報セキュリティ10大脅威」から読み解く、今後注目の脅威とは?

まずは、各脅威について、年度ごとの推移を見ていきたいと思います。

こちらの表は、「情報セキュリティ10大脅威(組織編)」の過去3年分のデータを一部抜粋したものです。

出典:IPA「情報セキュリティ10大脅威 2022」「情報セキュリティ10大脅威 2023」「情報セキュリティ10大脅威 2024」を基に作成

2022 2023 2024 1位 ランサムウェアによる被害 ランサムウェアによる被害 ランサムウェアによる被害 2位 標的型攻撃による機密情報の窃取 サプライチェーンの弱点を悪用した攻撃 サプライチェーンの弱点を悪用した攻撃 3位 サプライチェーンの弱点を悪用した攻撃 標的型攻撃による機密情報の窃取 内部不正による漏えい 4位 テレワーク等のニューノーマルな働き方を狙った攻撃 内部不正による漏えい 標的型攻撃による機密情報の窃取 5位 内部不正による漏えい テレワーク等のニューノーマルな働き方を狙った攻撃 修正プログラムの公開前を狙う攻撃

(ゼロデイ攻撃)

https://www.ipa.go.jp/security/vuln/10threats.html

この表のランキングは情報セキュリティ専門家を中心に構成する「10大脅威選考会」の協力により、前年に発生したセキュリティ事故や攻撃の状況から脅威を選出し、投票により順位付けしたものです。

この表から、1位は3年連続「ランサムウェアによる被害」であることがわかりますが、注目すべき点はそれだけではありません。

2022年に3位だった「サプライチェーンの弱点を悪用した攻撃」は次年度以降連続で2位にランクインしており、同年5位だった「内部不正による漏えい」も4位と着実に順位を上げて、今年はついに3位にランクインをしました。 つまり、通年上位にランクインしている「ランサムウェアによる被害」は引き続き対策が必要な一方で、「サプライチェーンの弱点を悪用した攻撃」や「内部不正による漏えい」など、今後はより一層注意をして対策を講じる必要があります。

では、それぞれの脅威について詳細を見ていきましょう。

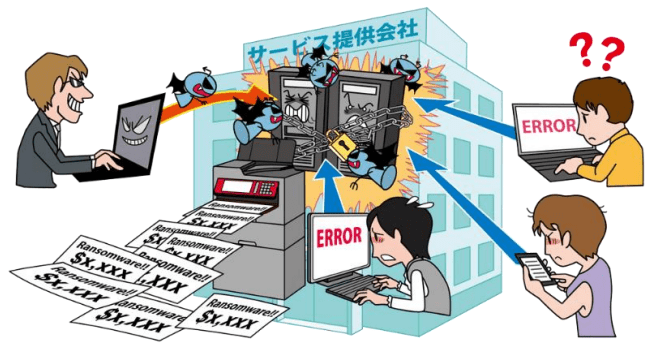

■ランサムウェアによる被害

出典: IPA「『情報セキュリティ10大脅威 2024』解説書」

https://www.ipa.go.jp/security/10threats/nq6ept000000g22h-att/kaisetsu_2024.pdf

ランサムウェアとはウイルスの一種であり、攻撃者はPCやサーバーをランサムウェアに感染させ、様々な脅迫により感染者に対して金銭を要求します。

主な脅迫の方法は以下です。

- ① PCやサーバーのデータを暗号化し、業務の継続を困難にする。その後、復元することと引き換えに金銭を要求する。

- ② 重要情報を窃取し、金銭を払わないと公開すると脅迫する。

- ③ ランサムウェアに感染したことを被害者の利害関係者等に連絡すると脅迫する。

- ④ 金銭を支払わなければ、DDoS攻撃を仕掛けると脅迫する。

また、これらの脅迫を組み合わせた「二重脅迫」や「四重脅迫」も確認がされています。

ランサムウェアに感染してしまうと、社会的信用が失墜してしまうだけでなく、状況調査や復旧にかなりの費用と時間がかかってしまいます。

事例として、2023年6月にシステム開発およびクラウドサービス事業者のデータセンターのサーバーが不正アクセスされ、ランサムウェアに感染しました。感染が原因で、当該事業者が提供するクラウドサービスが利用できなくなり、代替品の提供やユーザーへの当月の請求停止などの対応に追われ、業績予想を修正することとなりました。

■サプライチェーンの弱点を悪用した攻撃

出典: IPA「『情報セキュリティ10大脅威 2024』解説書」

https://www.ipa.go.jp/security/10threats/nq6ept000000g22h-att/kaisetsu_2024.pdf

サプライチェーンとは、ある製品が顧客に届くまでに必要となる、原材料の調達、製造、物流、販売までの一連のフローのことです。攻撃者は、セキュリティ強度の高いターゲット組織を直接狙うのではなく、そのサプライチェーンにいるセキュリティが脆弱な取引先を踏み台として、ターゲット企業の業務妨害や機密情報の窃取を画策します。

上記の図だと「自社」であるA社は、強固なセキュリティ対策をしているため海賊(「攻撃者」)からの攻撃を防ぐことができています。しかし、セキュリティ対策が不十分な「取引先」であるB社が攻撃を防ぐことができず、ウイルスに感染してしまい、B社が踏み台となりA社までも感染してしまっています。

具体的な手法としては、ターゲット企業の顧客情報を保有する業務委託先に対して不正アクセスを行い、情報を窃取するケースや、ターゲット企業が利用するソフトウェアの開発元を攻撃して更新プログラムにマルウェアを仕掛け、インストールした端末の情報を暗号化するケースなどが挙げられます。

事例としては、2023年11月にテックカンパニーが業務を委託している企業のさらに委託先の企業で従業員のPCがウイルスに感染したことが発端となり、自社のシステムへの不正アクセスが行われ、数十万の顧客情報が流出してしまった事故もありました。

■内部不正による情報漏えい

出典: IPA「『情報セキュリティ10大脅威 2024』解説書」

https://www.ipa.go.jp/security/10threats/nq6ept000000g22h-att/kaisetsu_2024.pdf

内部不正による情報漏えいは、従業員や元従業員等の組織関係者による機密情報の持ち出しや社内情報の削除等の不正行為、また、組織内の情報管理規則を守らずに情報を持ち出して紛失や情報漏えいにつながるケースが該当します。USBメモリーやメール、クラウドストレージなど、外部に情報を持ち出す手法は様々です。内部不正が発生してしまうと組織の社会的信用が失墜するだけではなく、顧客への損害賠償や損失補填による経済的な損失が発生する恐れもあるため、注意が必要です。

実際に起こったインシデントとして、2023年10月、電気通信業に勤めていた元派遣社員が約10年間にわたって数百万件の顧客情報をUSBメモリーにコピーし、持ち出した顧客情報を名簿業者に販売していたことが判明しました。

2. ランサムウェアやサプライチェーン攻撃、内部不正の対策におすすめのソリューション

上記で解説したランサムウェアやサプライチェーン攻撃、内部不正の対策に効果的なのが、ファイルの暗号化や操作制御を実現し、情報自体の保護を行う「IRM(Information Rights Management)」というソリューションです。

USBメモリーやメール、クラウドストレージなど、機密情報の流出経路は無数に存在します。新しいサービスが増え続ける中、すべての出口を防ぐのは非常に困難ですが、情報資産そのものを保護することで、万が一機密情報が外部に流出した際でも第三者への情報漏えいを防ぐことができます。 弊社が提供するIRM製品「FinalCode」は、ユーザーの利便性を下げることなく、機密情報ファイルを保護することが可能です。また、自動車メーカーのスズキ様や地方自治体など幅広い導入実績を誇っています。

さらに「FinalCode」は電子政府推奨の暗号化技術であるAES-256bit形式およびSSL+RSA2048の通信を採用しており、ランサムウェア攻撃やサプライチェーン攻撃によって第三者に機密情報ファイルを窃取されてしまった場合でも、攻撃者はファイルを開封することができず、中身の情報が漏えいすることはありません。

また、閲覧権限のあるユーザーに対しても、コピーや画面キャプチャ、印刷などの各操作を制御することで、内部不正による情報の持ち出しを抑止できます。画面上に開封ユーザーの情報を表示させる「画面透かし機能」をお使いいただくことで、スマートフォンなどの外部端末からの撮影も抑止できます。 サプライチェーン攻撃や内部不正への対策方法をご検討の方は、この機会にぜひご検討ください!

導入実績はこちら

機能一覧はこちら

https://www.finalcode.com/jp/about/